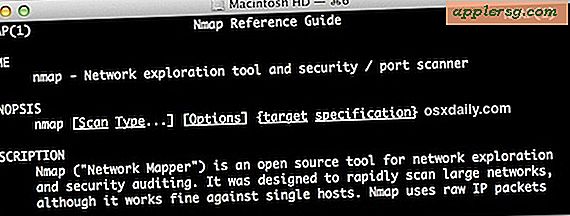

Nmap für Mac OS X erkundet Netzwerke, scannt Ports und mehr

Nmap ist ein leistungsstarkes Befehlszeilen-Netzwerkerkennungsdienstprogramm, mit dem Sie die Netzwerkinventur, die Hostantwort und die Betriebszeit überprüfen und Sicherheitsüberprüfungen durch Port-Scans, Betriebssystem- und Firewall-Erkennung und mehr durchführen können. Obwohl es kostenlos ist (und Open Source) und mit vielen Linux-Versionen ausgeliefert wird, gehört es bei OS X-Installationen nicht zum Standard und muss daher separat installiert werden. Nmap ist im Allgemeinen ziemlich weit fortgeschritten, aber es hat viele nützliche Anwendungen auch für diejenigen von uns, die keine Netzwerkadministratoren und Sicherheitsexperten sind, und es kann auch für einfache Netzwerkeinrichtungsaufgaben und die Fehlerbehebung hilfreich sein.

Während der Installation von nmap haben Sie auch die Möglichkeit, die vollständige Suite von Netzwerkerkennungs-Dienstprogrammen zu installieren, einschließlich ncat, zenmap (benötigt X11), ndiff und nping. Dies sind auch alle nützlichen Tools, also ist es eine gute Idee, sie alle auf dem Weg zu installieren.

Installieren Sie Nmap für Mac OS X

Mit dem DMG-Installer ist es der einfachste Weg, aber Sie können nmap auch selbst von der Quelle erstellen oder durch etwas wie Homebrew oder MacPorts bekommen.

- Holen Sie sich nmap für Mac OS X (kostenlos)

- Installieren Sie über den dmg, achten Sie darauf, mit der rechten Maustaste zu klicken und wählen Sie "Öffnen", um die Gatekeeper-Warnung zu umgehen, wenn sie noch aktiviert ist

- Installieren Sie die vollständige nmap suite oder wählen Sie selektiv, ob ncat, ndiff, nping, etc

Es gibt keinen Neustart, aber Sie sollten ein neues Terminal aktualisieren oder öffnen, damit nmap in Ihrem Pfad gefunden wird.

Beispielverwendungen von Nmap

Nmap arbeitet sowohl mit LAN- als auch WAN-IPs und hat nahezu unendliche Anwendungen, aber wir werden ein paar häufig verwendete einfache Tricks behandeln. Beachten Sie, dass es nicht ungewöhnlich ist, dass sehr wenige Informationen von OS X-Computern zurückgemeldet werden, insbesondere wenn die Software-Firewall aktiviert wurde und keine Freigabedienste aktiviert sind. Auf der anderen Seite erhalten Sie beim Scannen eines Windows-PCs oder eines Netzwerks von Windows-Computern häufig eine große Menge an Informationen und können viele Dienste anzeigen, selbst wenn die Windows-Firewall aktiviert ist.

Finden Sie offene Ports auf Localhost

Nmap macht es sehr einfach herauszufinden, welche Ports auf localhost (also auf Ihrem Computer) geöffnet sind:

nmap localhost

Möglicherweise sehen Sie Folgendes wie die folgende Meldung zurück:

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

445/tcp open microsoft-ds

548/tcp open afp

6817/tcp open unknown

Dies lässt Sie wissen, dass SSH / SFTP, HTTP, Samba und das Apple File Sharing-Protokoll alle auf dem Mac des lokalen Hosts geöffnet sind und anzeigt, unter welchen Ports sie laufen.

Bei einem Mac wirkt sich das Umschalten verschiedener Optionen direkt im Bereich "Freigabe" der Systemeinstellungen direkt auf die Ausführung aus, egal ob der SSH- und der SFTP-Server aktiviert und Remoteanmeldung aktiviert oder die Dateifreigabe für Macs oder Windows ein- oder ausgeschaltet wird beides, gemeinsame Bildschirmnutzung oder was auch immer. Wenn Sie irgendwann einen lokalen Webserver (sogar den superschnellen Python-HTTP-Server) gestartet haben, werden Sie feststellen, dass diese ausgeführt werden.

Scannen und listen Sie eine Reihe von lokalen Netzwerk-IPs auf

Sie können auch Informationen zu anderen Computern in Ihrem lokalen Netzwerk finden. Wir nehmen an, dass Ihr LAN einen IP-Bereich von 192.168.0.1 bis 192.168.0.25 hat. Ändern Sie diese Nummern entsprechend:

nmap -sP 192.168.0.1-25

Wenn Sie den Bereich nicht kennen, können Sie auch Platzhalter verwenden:

nmap 192.168.0.*

Scannen und Erkennen von Betriebssystemen

Mit dem gleichen IP-Bereichskonzept wie oben können Sie herausfinden, welche Betriebssysteme und die zugehörigen Versionen auf den Computern im Netzwerk ausgeführt werden. Das funktioniert nicht immer, aber es kann nicht schaden:

nmap -O 192.168.0.1-5

Wenn nichts zurückgemeldet wird (nicht ungewöhnlich), können Sie versuchen, stattdessen das -osscan-rate-Flag zu verwenden, um zu erraten, welches Betriebssystem basierend auf den erkannten Diensten ausgeführt wird:

nmap --osscan-guess 192.168.0.2

Verwenden von Nmap mit alternativen DNS-Servern und Trace-Route

Nmap eignet sich auch sehr gut zur Fehlerbehebung bei Internetverbindungen, WAN-Problemen und öffentlich verfügbaren Assets. Es kann hilfreich sein, wenn Sie herausfinden möchten, ob ein Netzwerkproblem in Ihrem Netzwerk, einem ISP oder irgendwo anders auf Ihrem Weg besteht. Mit den Flags -traceroute und -dns-servers können Sie bestimmen, was vor sich geht und wo, und Letzteres ist besonders hilfreich, wenn Sie Probleme beim Zugriff auf bestimmte Remote-IPs haben, aber unsicher sind, ob der Host tatsächlich nicht verfügbar ist wenn deine DNS-Server das Problem sind.

Das Flag -dns-servers überschreibt die System-DNS-Einstellungen für diesen Scan. Hier werden wir nmap verwenden, um durch alternatives DNS (Googles DNS-Server im Beispiel) von yahoo.com zu scannen:

nmap --dns-servers 8.8.8.8 yahoo.com

Wenn in diesem Beispiel yahoo.com über den alternativen DNS live ist, aber nicht ohne Angabe von -dns-Servern verfügbar ist, haben Sie möglicherweise ein Problem mit den von Ihnen verwendeten DNS-Servern und nicht mit dem Host selbst.

Das -traceroute-Flag enthält die bekannte Trace-Route-Fähigkeit im Scan, beachten Sie, dass dies als root durch sudo ausgeführt werden muss:

sudo nmap --traceroute yahoo.com

Mehr Ressourcen

Nmap hat viel mehr zu bieten als das, was wir oben erwähnt haben. Sie können die vollständige Liste der möglichen Befehle und Flags sehen, indem Sie Folgendes eingeben:

nmap --help

Oder indem Sie die Manpage aufrufen:

man nmap

Wenn Sie daran interessiert sind, mehr zu erfahren, ist die nmap-Website auch voller großartiger Ressourcen und bietet umfangreiche Dokumentationen.