So erfährst du, ob jemand deinen Mac benutzt hat

Obwohl jeder einen Mac immer mit einem Passwort schützen sollte, um unbefugte Benutzung zu verhindern, tut das nicht jeder. Manchmal teilen Leute allgemeine Logins, sei es mit einem Mitbewohner, Geschwister, Ehepartner oder wer auch immer. Wenn Sie sich jemals gefragt haben, ob jemand Ihren Computer benutzt, während Sie weg waren, gibt es tatsächlich eine ziemlich einfache Methode, die Sie in Mac OS X herausfinden können.

Finden Sie heraus, ob jemand Ihren Mac mit der Konsole verwendet hat

Dies funktioniert am besten, wenn Sie einen Mac in den Ruhezustand versetzen, da wir nach Systemweckereignissen suchen. Wenn Sie einen Mac nicht schlafen lassen, während Sie vom Computer verschwunden sind, beginnen Sie jetzt damit, diese Weckdaten zu verfolgen.

- Verwenden Sie Spotlight (Befehl + Leertaste), um nach "Konsole" zu suchen und diese zu öffnen.

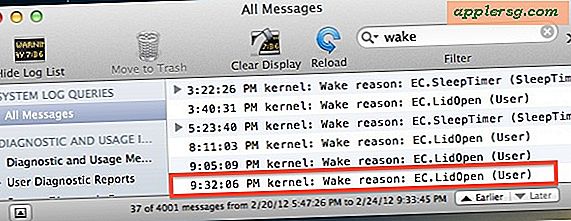

- Klicken Sie auf die Suchleiste in der oberen rechten Ecke der Konsole und geben Sie "Wake" ein, um die Systemprotokolle nach Wake-Ereignissen zu sortieren

- Scrollen Sie zum Ende der Liste, um nach den neuesten Ereignissen zu suchen, und suchen Sie in den aufgelisteten Daten nach einem Eintrag, der der Zeit entspricht, zu der Sie vermuten, dass jemand den Computer verwendet hat

Zuerst sollten Sie sich die Zeit notieren, da dies allein Ihnen die Informationen geben kann, die Sie suchen. Außerdem können Sie durch das Lesen der Weckgründe sehen, wie der Mac geweckt wurde und mit welcher Methode. Zum Beispiel zeigen Mac-Laptops "EC.LidOpen (User)" oder "LID0" an, um anzuzeigen, dass der Mac durch Öffnen des Bildschirms gelüftet wurde. Alle Macs zeigen EHC oder EHC2, um zu demonstrieren, dass der Mac durch Berühren der Tastatur oder des Trackpads geweckt wurde. OHC oder USB geben im Allgemeinen an, dass ein externes USB-Gerät oder eine Maus verwendet wurde, um den Mac aufzuwecken, und so weiter. Einige der genauen Syntax für Wake-Gründe variieren je Version von OS X, aber die meisten Codes sind ähnlich genug, um gemeinsame Schlussfolgerungen zu ziehen.

Hier sind einige Beispiele für Einträge, die Sie in der Konsole sehen können: 2/24/12 3:22:26.000 PM kernel: Wake reason: EC.SleepTimer (SleepTimer)

2/24/12 3:40:31.000 PM kernel: Wake reason: EC.LidOpen (User)

2/24/12 5:23:40.000 PM kernel: Wake reason: EC.SleepTimer (SleepTimer)

2/24/12 8:11:03.000 PM kernel: Wake reason: EC.LidOpen (User)

2/24/12 9:05:09.000 PM kernel: Wake reason: EC.LidOpen (User)

2/24/12 9:32:06.000 PM kernel: Wake reason: EC.LidOpen (User)

2/25/12 00:51:44.000 AM kernel: Wake reason: EHC2

Was Sie letztendlich suchen, ist ein Datum, eine Uhrzeit oder ein Wake-Ereignis, das nicht Ihrer eigenen normalen Mac-Verwendung entspricht. Vielleicht ist das Aufwachen mit dem Trackpad (EHC2) um Mitternacht verdächtig, oder vielleicht war es ungewöhnlich, dass gestern um 15.40 Uhr jemand den Deckel des Laptops öffnete. Letztendlich liegt es an Ihnen zu bestimmen, was verdächtig oder fehl am Platz ist, aber wenn Sie Systemprotokolle betrachten, können Sie Daten erhalten, die praktisch garantiert genau sind, da die meisten Benutzer nicht denken würden, diese Protokolle zu stören.

Wake-Informationen von der Befehlszeile finden

Wenn Sie eher die Befehlszeile verwenden möchten oder wenn Sie Wake-Ereignisse auf einem Remote-Mac über SSH überprüfen möchten, versuchen Sie, grep mit dem Befehl syslog nach "Wake" oder "Wake Reason" zu suchen:

syslog |grep -i "Wake reason"

Wenn Sie syslog mit grep verwenden, werden die gleichen Informationen zur Aktivierung des Ruhezustands angezeigt wie bei der Konsole, aber da es über die Befehlszeile zugänglich ist, kann es für fortgeschrittene Benutzer leistungsfähiger sein.

Beachten Sie, dass während Syslog und Konsole Schlaf- und Weckdaten verfolgen, sie nicht unbedingt Anmeldeversuche und Fehler anzeigen oder einen Bildschirmschoner aufwecken. In diesem Fall besteht der beste Schutz darin, immer daran zu denken, den Kennwortschutz auf einem Mac festzulegen und den Bildschirm mit einem Kennwort zu sperren, auch wenn Sie einige Minuten verweilen, wenn vertrauliche Daten gefährdet sind oder von anderen Benutzern zugegriffen werden kann .

Sie können ähnliche Informationen auch auf Windows-Computern finden, obwohl Sie sich woanders umsehen müssen.